02 - Sécurité des systèmes

Références

http://fr.wikipedia.org/wiki/Portail:S%C3%A9curit%C3%A9_informatique

http://en.wikipedia.org/wiki/Portal:Computer_security

Introduction

Le système d’information représente un patrimoine essentiel de l’organisation , qu’il convient de protéger. La sécurité informatique consiste à garantir que les ressources matérielles ou logicielles d’une organisation sont uniquement utilisées dans le cadre prévu.

C’est l’ensemble des moyens techniques, organisationnels, juridiques et humains nécessaire et mis en place pour conserver, rétablir, et garantir la sécurité du système d’information.

La raison principale de l’existence de l’industrie de la sécurité informatique est que les produits et services informatiques ne sont pas naturellement sûrs.

Organismes de certification

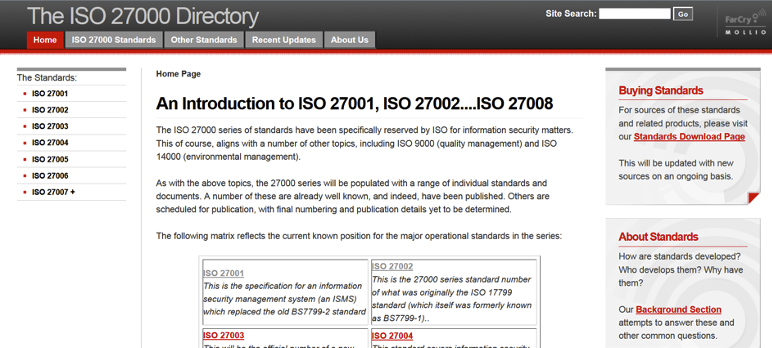

Suite ISO/CEI 27000: Technologies de l’information — Techniques de sécurité — Systèmes de gestion de la sécurité de l’information. (anciennement ISO 17799 – maintenant regroupé sous ISO 27000)http://www.27000.org/ http://fr.wikipedia.org/wiki/ISO/CEI_27001

Suite ISO/IEC 27000: (International Electrotechnical Commission (IEC))

-

ISO/IEC 27000 Overview and vocabulary

-

ISO/IEC 27001 ISMS requirements

-

ISO/IEC 27002 Code of practice for information security management

-

ISO/IEC 27003 Guideline for ISMS implementation

-

ISO/IEC 27004 Guideline for information security management measurement and metrics framework

-

ISO/IEC 27005 Guideline for information security risk management

-

ISO/IEC 27006 Guidelines for bodies providing audit and certification of information security management systems

-

ISO/IEC 27011 Information security management guidelines for telecommunications organizations

-

ISO/IEC 27031 Guideline for information and communications technology readiness for business continuity

-

ISO/IEC 27033-1 Guideline for network security

-

ISO 27799 Guideline for information security management in health organizations

The following ISO/IEC standards are in development

-

ISO/IEC 27007 Guideline for information security management systems auditing

-

ISO/IEC 27013 Guideline on the integrated implementation of ISO/IEC 20000-1 and ISO/IEC 27001

-

ISO/IEC 27014 Guideline for information security governance

-

ISO/IEC 27015 Information security management guidelines for the finance and insurance sectors

-

ISO/IEC 27032 Guideline for cybersecurity

-

ISO/IEC 27033 Guideline for IT network security, a multipart standard based on ISO/IEC 18028:2006

-

ISO/IEC 27034 Guideline for application security

-

ISO/IEC 27035 Guideline for security incident management

-

ISO/IEC 27036 Guideline for security of outsourcing

-

ISO/IEC 27037 Guideline for identification, collection, and/or acquisition and preservation of digital evidence

Trusted Computer System Evaluation Criteria (TCSEC): ensemble de critères qui permettent d’évaluer la fiabilité des systèmes informatiques centralisés (USDOD). http://www.radium.ncsc.mil/tpep/library/rainbow/5200.28-STD.html

Information Technology Security Evaluation Criteria (ITSEC): après le TCSEC qui définit les standards au niveau machine, le ITSEC va de façon plus générale définir la sécurité du système d’information (Travail conjoint de plusieurs pays de l’union européenne 1991). http://en.wikipedia.org/wiki/ITSEC

Common Criteria for Information Technology Security Evaluation(CC – ISO/CEI15408): Critères communs est un standard international pour la sécurité des systèmes d’information. http://www.commoncriteriaportal.org/

Computer Emergency Response Team(CERT): organismes officiels chargés d’assurer des services de prévention des risques et d’assistance aux traitements d’incidents. Ces CERT sont des centres d’alerte et de réaction aux attaques informatiques, destinés aux entreprises et/ou aux administrations, mais dont les informations sont généralement accessibles à tous. US-CERT | United States Computer Emergency Readiness Team (www.us-cert.gov)

International Information Systems Security Certification Consortium (ISC)2: organisation à but non lucratif (située en Floride) chargée de certifier des professionnels de la sécurité de l’information. Certifications:

-

CISSP: Certified Information Systems Security Professional.

-

SSCP: Systems Security Certified Practitioner.

-

CAP: Certified Authorization Professional.

-

CSSLP: Certified Secure Software Lifecycle Professional.

-

CCFP: Certified Cyber Forensics Professional.

Certified Ethical Hacker (CEH): Qui est mieux placé pour trouver les failles d’une entreprise qu’un « Pirate » lui-même. La certification évalue la capacité du candidat à pirater un système d’information. Certification par EC-Council. http://www.eccouncil.org

Certified Information Security Manager (CISM): Certification qui s’intéresse principalement à la gestion du risque pour l’entreprise. https://www.isaca.org

- ISACA offre aussi les certifications suivantes: CISA (Certified Information Security Auditor), CGEIT (Certified in the Governance of Entreprise IT) et CRISC (Certified in Risk and Information Systems Control).

Global Information Assurance Certification (GIAC): Certification qui se concentre sur le côté plus technique de la sécurité comme par exemple, détection d’intrusions, enquêtes numériques, gestion d’incidents et des opérations et sécurité des applications informatiques. SANS Institute (société privée) qui fait l’accréditation et offre des formations intensives et opère le Internet Storm Center (ics.sans.org).http://www.giac.org/ ou http://www.sans.org

Certifications des fabricants: les produits et outils des fabricants (logiciels et matériels) sont sécurisés selon des normes spécifiques.

-

CCNA (Cisco Certified Network Associate).

-

MCSE (Microsoft Certified Systems Engineer).

-

CCSE (Check Point’s Certified Security Expert).

-

Etc…

Health Insurance Portability and Accountability Act (HIPAA): Standard de sécurité pour les systèmes traitant des informations médicales (US). Obligation d’application à partir de 2004. Amende de 100$-25000$ + 10 ans prison. http://www.hhs.gov/ocr/privacy/index.html

Health Information Protection Act (HIPA): Standard de sécurité pour les systèmes traitant des informations médicales (certaines provinces). http://www.health.gov.sk.ca/hipahttp://www.health.gov.on.ca/english/providers/legislation/priv_legislation/priv_legislation.html

Center for Internet Security (CIS): organisation à but non lucratif pour aider les sociétés et organismes à réduire le risques d’affaires résultant de l’insuffisance des contrôles techniques de sécurité.

-

Normes consensuelles :

-

Meilleures pratiques pour les configurations de sécurité

-

Métriques pour mesurer l’état de sécurité de l’information

-

Décisions rationnelles au sujet des investissements en sécurité

-

Définitions et objectifs

Sécurité informatique

-

Sécurité des systèmes d’information et des réseaux

-

Techniques, méthodes et outils de protection des systèmes, de l’information et des services contre les menaces accidentelles et délibérées.

Exemples d’apport de la sécurité informatique :

-

Éviter l’utilisation d’un serveur de production pour servir de serveur de fichiers sur Internet

-

Éviter la divulgation des informations financières confidentielles

-

Éviter une interruption de service causée par un désastre/sinistre

-

Éviter la modification non autorisée d’une entrée dans une base de données

-

Éviter une destruction accidentelle de fichiers

Objectifs de la sécurité informatique

CIA (Confidentiality, Integrity, Availability).

-

Assurer la confidentialité

-

Assurer l’intégrité

-

Assurer la disponibilité

Confidentialité de l’information

L’information n’est accessible qu’à ceux qui en ont le droit (ou besoin dans le cadre de leur travail/responsabilité)

Peut changer avec le temps

Jeu des intérêts : publics et privés, vie privée

Intégrité des services et de l’information

Les services et l’information ne peuvent être modifiés que par les individus autorisés (administrateurs, propriétaires, etc.).

Objectifs : exactitude, précision, autorisation de modification, cohérence

Disponibilité des services et de l’information

Les services et l’information ne sont accessibles qu’aux personnes autorisées et quand elles en ont besoin.

Doit tenir compte des besoins et spécifications des contraintes (temps, qualité, performance)

Autres objectifs :

L’authentification : identifier les utilisateurs afin de pouvoir gérer les accès et maintenir la confiance

L’autorisation : à faire quoi, à accéder à quoi…

La non-répudiation et l’imputation : ne pas être en mesure de nier ses actes et ne pas pouvoir s’attribuer les actes de quelqu’un d’autre

La journalisation ou traçabilité : répertorier tout accès, toute modification, etc.

Exemple concret dans une organisation

-

Protéger sa réputation

-

Assurer la continuité de ses activités

-

Protéger ses données stratégiques et ses propriétés intellectuelles

-

Protéger les données privées de ses employés et de sa clientèle

-

Se protéger de la fraude

-

Satisfaire aux exigences légales

-

Éviter des pertes financières

Principes fondamentaux

Principe du point le plus faible

- Une personne qui cherche à pénétrer un système utilisera tous les moyens possibles pour le faire, mais pas nécessairement le moyen le plus évident ou celui bénéficiant de la défense la plus solide.

Principe de la protection adéquate (gestion du risque)

-

Le niveau et le coût de la protection doivent correspondre à l’importance et à la valeur de ce qu’on veut protéger

-

La durée de la protection doit correspondre à la période pendant laquelle l’importance et la valeur sont présentes, et pas plus

Objectifs de ISO-27000

Protéger vos informations, votre bien le plus précieux…

Cette certification vous aide à protéger vos données et garantit la confiance des parties intéressées, notamment de vos clients. La norme adopte une approche basée sur les processus pour la création, la mise en oeuvre, l’utilisation, la surveillance, l’analyse, le maintien et l’amélioration du système de gestion de la sécurité de l’information.

Atteste du caractère indépendant des contrôles internes et répond aux exigences en termes de gestion et de continuité des activités.

Atteste de façon indépendante du respect de la législation et de la réglementation en vigueur.

Fournit un avantage concurrentiel en répondant aux exigences contractuelles et en prouvant aux clients de l’entreprise que la sécurité de leurs informations est fondamentale.

Permet de vérifier indépendamment que les risques d’exploitation sont correctement identifiés, audités et gérés tout en formalisant les processus, les procédures et la documentation liés à la sécurité de l’information.

Atteste de l’engagement de l’équipe dirigeante quant à la sécurité des informations. Le processus d’audit standard permet de suivre continuellement les performances et de les améliorer.

Structure de la norme

Les Système de Management de la Sécurité de l’Information (SMSI) fonctionnent selon un modèle cyclique en 4 étapes (connu sous le nom de Roue de Deming) appelé PDCA (Plan, Do, Check, Act).

Phase Plan: consiste à planifier ce que l’entreprise va entreprendre en termes de sécurité.

Phase Do: réalisation de ce qu’elle a planifié.

Phase Check: vérification s’il existe des écarts entre ce qui est fait et ce qui est documenté.

Phase Act: actions correctives concernant les écarts constatés.

Phase Plan

On fixe les objectifs recherchés, en 4 étapes:

- Définir le périmètre et la politique du SMSI.

-

Le périmètre permet de définir le domaine d’application du SMSI (on n’est pas obligé de couvrir toutes les activités de l’entreprise). Il faut s’assurer tout de même d’inclure celles pour lesquelles les parties prenantes exigent la confiance.

-

La politique permet de définir le niveau de sécurité qui sera pratiqué au sein de l’entreprise. La norme n’impose pas de niveau minimum. (

CIA: confidentialité, intégrité et accessibilité).

-

Faire l’analyse des risques (chapitre 2).

-

Traiter le risque et identifier le risque résiduel. Il existe 4 traitements possibles pour chacun des risques identifiés:

-

Acceptation: l’impact est considéré négligeable (p.e. vol d’un portable qui ne contient pas de données sensibles).

-

Évitement: contre-mesure ou parade.

-

Transfert: sous-traitance, assurances, etc… car le risque ne peut pas être évité et l’évitement ne peut pas être mis en place.

-

Réduction: rendre à un niveau acceptable.

-

Une fois le traitement identifé il faut réévaluer le risque résiduel et au besoin définir des mesures supplémentaires.

- Choisir les mesures de sécurité à mettre en place.

Phase Do

Il s’agit de mettre en place les objectifs du SMSI trouvées dans la phase PLAN. Elle se fait en 4 étapes:

-

Établir un plan de traitement.

-

Déployer les mesures de sécurité.

-

Générer des indicateurs qui permettent de valider les mesures de sécurité (efficaces?).

-

Former et sensibiliser le personnel.

Phase Check

Gestion du SMSI au quotidien et détecter les incidents (et réagir rapidement en tenant compte du plan établit). Cela se fait par des audits internes où on vérifie la conformité et l’efficacité du SMSI ou encore par des contrôles de vérification sur les processus.

Phase Act

Les écarts constatés à la phase Check doivent être rapidement corrigés et cela se fait en 3 phases.

-

Actions correctives: corriger les effets.

-

Actions préventives: agir sur les causes afin d’éviter que l’incident ne se (re)produise.

-

Actions d’amélioration: améliorer la performance d’un processus du SMSI.

La certification

La certification n’est pas une obligation. Certaines entreprises peuvent mettre en place un SMSI sans par la suite subir une certification. Bien entendu elles ne pourront pas afficher qu’elles rencontrent les normes.

Il y a trois audits:

-

Audit initial

-

Audit de surveillance

-

Audit de renouvellement.

Audit initial

L’audit initial porte sur l’ensemble du SMSI. L’auditeur donne son avis qui sera étudié par un comité de validation technique et par la suite par un comité de certification.

- Si la certification est accordée, elle est valide pour 3 ans. Sinon la liste des correctifs devra être mise en place et un audit complémentaire pourra avoir lieu après au moins 3 mois.

Audit de surveillance

Il y a un Audit de surveillance par année. Il porte principalement sur:

-

Les points à surveiller relevés dans l’audit précédent.

-

Le traitement des plaintes.

-

L’état d’avancement des activités planifiés.

-

La viabilité du SMSI.

-

Si une non-conformitée est relevée la certification pourra être suspendue (ou même annulée dans les cas plus graves) jusqu’à ce que le correctif soit appliqué.

Audit de renouvellement

Se déroule à l’échéance du certificat. Il porte principalement sur:

-

Les points à surveiller relevés dans les Audits de surveillance précédents.

-

Our CEO said our organization is secure…

-

Response: He needs more awareness training than anyone. (p. 130 - CISSP All-in-One Exam Guide)

Limitations

Les audits sont conduits sur de trop courtes périodes.

La définition et la mise en place d’une méthodologie sont fastidieuses.

L’expérience des organismes d’accréditation dans le domaine de la sécurité est parfois un peu faible.

Relations commerciales prépondérantes entre l’entreprise et l’organisme d’accréditation, ce qui conduit à une dévalorisation du processus.

L’application de la norme ne garantit pas la réduction du risque de piratage et du vol d’informations confidentielles.