Exercices

Exercice 1 : Vulnérabilité, Menace et Risque

-

Objectif :

- Savoir distinguer entre vulnérabilité, menace et risque

- Savoir identifier un risque et une contre-mesure

-

Exemple 1 : Il risque de pleuvoir aujourd’hui

-

Question 1 : Est-ce qu’il s’agit

- D’une vulnérabilité ?

- D’une menace ?

- D’un risque ?

- D’une contre-mesure ?

- Question 2 : Identifier une vulnérabilité pour cette menace

- J’ai des gougounes, je n’ai pas de manteau

- Je vais être mouillé

- J’ai pris un parapluie ce matin

-

Exemple 2 : Un hacker montre qu’il est possible de détourner à une dizaine de mètres un défibrillateur (pacemaker) pour envoyer des chocs électriques à distance

-

Question 3 : Est-ce qu’il s’agit :

- D’une vulnérabilité ?

- D’une menace ?

- D’un risque ?

- D’une contre-mesure ?

-

Exemple 2 (suite) : Le vice-président des Etats-Unis décide de désactiver la fonction sans-fil de son pacemaker

-

Question 4 : Est-ce qu’il s’agit :

- D’une vulnérabilité ?

- D’une menace ?

- D’un risque ?

- D’une contre-mesure ?

-

Exemple 3 : Un médecin chiffre ses données médicales sans séquestre de la clé de chiffrement

-

Question 5 : Est-ce qu’il s’agit :

- D’une vulnérabilité ?

- D’une menace ?

- D’un risque ?

- D’une contre-mesure ?

-

Exemple 3 (suite) : Les données médicales sont indisponibles

-

Question 6 : Est-ce qu’il s’agit :

- D’une vulnérabilité ?

- D’une menace ?

- D’un risque ?

- D’une contre-mesure ?

Exercice 2 : Analyse de risque

-

Objectif :

- Savoir identifier les risques dans un cas simple

-

Etude de cas

- SuperMarché est une compagnie qui vend des franchises de commerce au détail. Elle a bâti une application pour permettre à ses franchisés de mettre à jour leurs ventes pour que SuperMarché redistribue les profits.

- L’intégrité des résultats financiers est la principale préoccupation de la compagnie.

-

Question 1 : Définir les agents de menace et les scénarios

- Agents de menace ?

- Scénarios ?

- Menaces ?

- Question 2 : Pour chaque menace, donnez les valeurs de Capacité (C), Opportunité (O), Motivation (M) et Impact (I), tout en fournissant une courte justification. Calculez les valeurs de probabilité et de risque résultant.

- Récapitulatif

-

Conclusion de l’analyse de risque

-

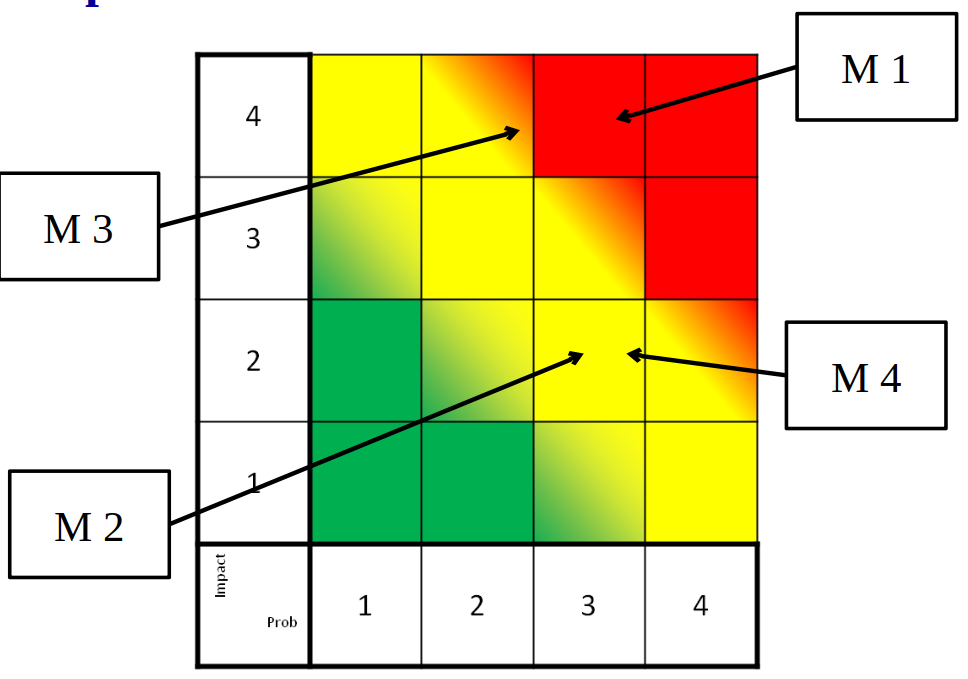

On doit se préoccuper en priorité de Menace 1 et de Menace 3

-

Selon notre tolérance au risque, il faut s’occuper de Menace 2 et Menace 4

- Si très tolérant, on accepte dans la zone jaune

- Si peu tolérant, on doit contrôler dans la zone jaune

-

Comment contrôler ?

- Application de contre-mesures

-

Question 5 : Proposition de contre-mesures ?

- Réponse question 5 : voir la suite du cours !

Exercice 3 : Analyse de risque

-

Etude de cas

- L’introduction de technologie sans-fil pour les périphériques de PC (infrarouge, Bluetooth, etc.) a permis l’introduction à bas prix de clavier sans-fil

- L’utilisation de ce type de dispositif à plusieurs avantages

- Commodité d’utilisation

- Prix peu élevé

-

Objectifs

- Évaluer les risques inhérents liés à l’utilisation de ce type de dispositif

- Évaluer le risque résiduel des différentes contre-mesures

-

Question 1 : Quelles sont les vulnérabilités (potentielles) du clavier sans-fil ?

- Confidentialité ?

- Intégrité ?

- Disponibilité ?