Laboratoire

Partie I - Organisation des mots de passe en UNIX/Linux

Le but de cette question est de vous familiariser avec les mécanismes de protection de mot de passe en Linux. Utilisez la machine virtuelle Kali Linux fournie.

-

Examinez le fichier

/etc/passwd. Contient-il des mots de passe ? Pourquoi? Quelles sont ses permissions d’accès? Pourquoi ? -

Observez les fichiers

passwdetshadowqui se trouvent sous le répertoire/etc/.

- Ajoutez un utilisateur avec la commande:

$ useradd –g users -s/bin/bash -m NOMNOM = le nom de l’utilisateur que vous ajoutez

- Donnez un mot de passe à l’utilisateur que vous avez créé avec la commande:

$ sudo passwd NOMObservez ce qui se passe dans les fichiers passwd et shadow. Lequel ou lesquels de ces deux fichiers

sont modifiés ? Pourquoi ?

- Changez le mot de passe de l’utilisateur que vous venez de créer avec la commande

$ passwd NOMQu’est-ce que vous remarquez dans les fichiers passwd et shadow? Lequel de ces deux fichiers change?

Pourquoi ? Où se trouve donc l’information du mot de passe? Quelles sont les permissions du fichier

shadow et pourquoi ?

-

Changez à nouveau le mot de passe du même utilisateur et donnez-lui le même mot de passe. Est- ce que les informations du mot de passe ont changé? Pourquoi?

-

Créez un deuxième utilisateur en suivant les mêmes étapes qu’au point 2. Éditez ensuite le fichier shadow et remplacez la valeur par défaut (!!) du champ de mot de passe de l’utilisateur que vous venez de créer par la valeur du même champ pour l’utilisateur que vous avez créé en premier (les éditeurs de texte nano et vim sont disponibles). Sauvegardez le fichier et quittez votre session. Essayez de vous connecter sur le compte du deuxième utilisateur mais avec le mot de passe que vous venez de copier. Est- ce que ceci est possible? Expliquez pourquoi. Quel est le problème?

-

Effacez cet utilisateur avec la commande

$ userdel –r NOMQu’est-ce qui se passe dans passwd et shadow ?

Partie II - Cassage de mots de passe

1. John the ripper

- Installez John the ripper dans votre VM (vous pouvez aussi utiliser la VM Kali Linux avec John the ripper déjà installé).

L’installation sur Almalinux se fait comme suit :

$ sudo dnf install epel-release -y

$ sudo dnf install snapd

$ sudo systemctl enable --now snapd.socket

$ sudo ln -s /var/lib/snapd/snap /snap

$ sudo snap install john-the-ripper-

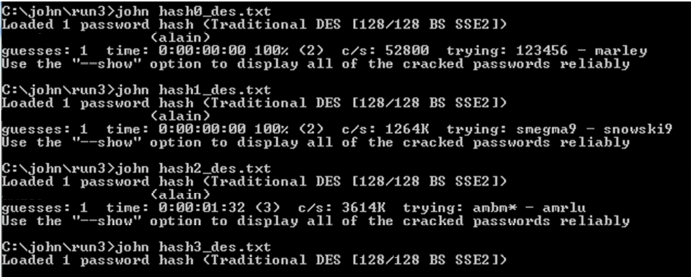

Trouvez les fichiers nommés

hash#_des.txtethash#_md5.txtdans le fichier compressé fourni. -

Il y a cinq fichiers DES et cinq MD5 :

hash0_des.txt,hash1_des.txt,hash2_des.txtetc… -

Trouvez les mots de passe associé à chaque hash.

-

Inscrire ici les mots de passe de chaque fichier et faites une saisie d’écran (une saisie à la fin pour DES et une autre pour MD5).

-

Pour les fichiers qui prennent plus de 60 minutes à trouver, arrêter le programme (ctrl-c) et donnez une capture d’écran.

-

Voici un exemple de saisie d’écran de l’exécution de jtr (où j’ai caché les mots de passe trouvés).

- Note : vous pouvez copier le dossier

runet faire deux exécutions simultanées en ouvrant deux fenêtrescmd(une dans chaque dossierrun).

2. OPHCrack

- Trouver et installer

ophcrackpour trouver les mots de passe de Windows. - Utiliser et faire une saisie d’écran.

3. Autre outil de mots de passe

- Trouver un autre outil permettant de casser les mots de passe des comptes utilisateurs de Windows (faites une saisie d’écran démontrant l’outil et le résultat).

- Donnez le site Web utilisé pour télécharger l’outil en question.

4. Cassage d’un mot de passe d’un fichier .rar

-

Trouvez un outil, sur Internet, permettant de craquer le mot de passe d’un fichier

.raret trouvez le mot de passe du fichierlabo4.rarfourni. -

Indice pour trouver le mot de passe plus rapidement: exactement 4 lettres minuscules.