03 - Analyse et gestion des risques

Dans ce chapitre, nous allons étudier comment une analyse de risque se fait. A la fin de ce chapitre, vous serez capable de faire une analyse de risque simple sur une entreprise ou un cas particulier.

Contenu

- Concept de menace

- Concept de vulnérabilité

- Concept de risque

- Évaluation des risques

- Réduction des risques

- Analyse de risques

- Méthodes d’analyse des risques

Objectifs de la SSI

- Empêcher l’exploitation de failles (vulnérabilités), contre le système.

- Autrement dit, s’il n’y avait pas de menaces ou de vulnérabilité, on ne ferait pas de sécurité informatique.

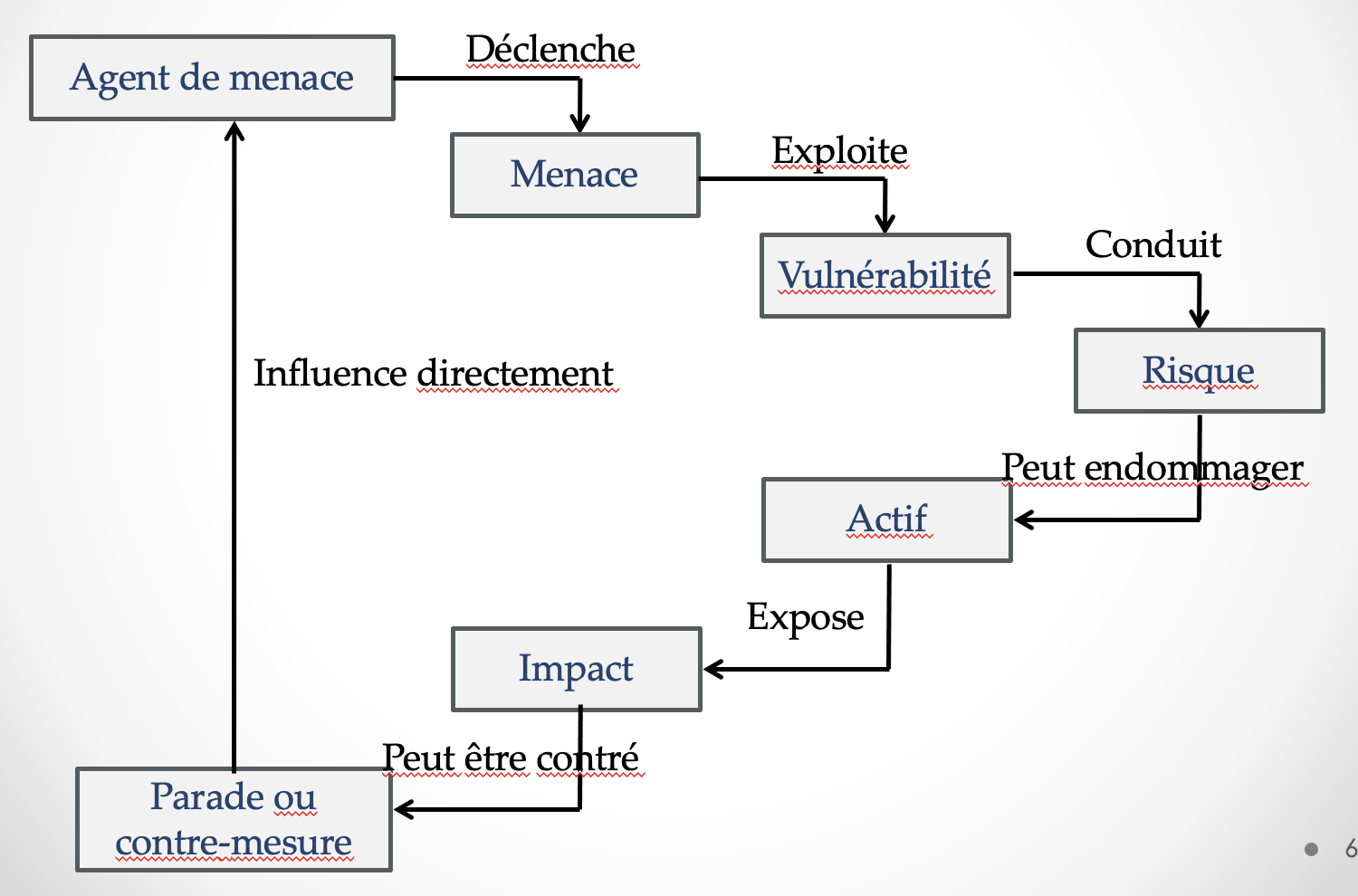

Menace

Qui dit menace suppose qu’il y ait :

- Un bien à protéger (peut être un objet ou une personne) ayant de la valeur.

- Exemple : l’objet = barrage – personne = individu au pied du barrage

- Un acteur ou agent de menace qui a pour objectif de porter atteinte à la valeur de ce bien.

- Cet acteur doit pouvoir réaliser un scénario (séquence d’évènement qui va conduire à une perte partielle ou totale de la valeur du bien)

Autrement dit :

- Menace = (Acteur,Scénario)

- “Une méthode (COMMENT) par laquelle un acteur particulier (QUI) entreprend une action (QUOI) pour faire subir un dommage à un bien (POURQUOI)”

Classification des menace

Catégorisation par type de menace

Accidentelles (acteur inconscient ou absence d’acteur)

3 catégories :

-

Catastrophes naturelles (“acts of God” ou volonté de dieu) : inondation, feu, etc…

-

Actes humains involontaires : Mauvaise entrée des données, erreur de frappe, de configuration etc…

-

Performance imprévue des systèmes (défaillance accidentelles des composants):

-

Erreur de conception dans le logiciel ou matériel

-

Erreur de fonctionnement dans le matériel (problème de maintenance par exemple).

-

Malveillantes ou Délibérées (acteur conscient)

En revenant aux propriété de sécurité vu dans le chapitre précédent, on peut classifier les menaces selon la propriété de sécurité impacté par celle-ci :

- Attaque de déni de service (atteinte à la disponibilité)

- Vol d’informations (atteinte à la confidentialité)

- Modification non-autorisée des systèmes ou des informations (atteinte à l’intégrité)

Safety vs. Security

En français, on parle de sécurité pour les 2 cas. En anglais, on donne un nom différent au 2 catégories :

- Menaces accidentelles : safety (ou “sûreté de fonctionnement”)

- Menaces malveillantes ou délibérées : security

Catégorisation selon les acteurs

Menaces externes

- Catastrophes naturelles (pas d’acteur)

- Pirate/Hackers

- “Script kiddies” (population pour laquelle le piratage est un jeu) (souvent des jeunes qui n’ont pas trop conscience de ce qu’ils font, que c’est illégal

- Black hat (ou White hat) : Population d’individu est capable de découvrir des vulnérabilités. Ce qui les différencie des scripts kiddies : la déontologie. White hat va prévenir la compagnie et va leur laisser le rôle de trouver une solution pour alors que black hat va faire un usage de cette découverte soit en l’exploitant lui même soit en vendant la découverte sur le dark web par exemple) Professionnels (métier)

- Concurrents

- Une entreprise A qui a comme concurrent une entreprise B peut utiliser des moyens informatiques pour réaliser des attaques contre cette entreprise (attaques pour voler des secrets industriels(confidentialité) ou porter atteinte à la réputation d’une entreprise (intégrité ou disponibilité))

- États étrangers

- Avant : on pouvait régler un conflit avec des guerres

- Aujourd’hui (cyber-guerre ou cyber-war) : conflits en lien avec la SI que peuvent utiliser 2 pays pour se faire la guerre

- Crime organisé

- Comportements mafieux ou groupes plus ou moins organisés (ex: anonymous)

- Groupe terroriste

- Exemple : l’attaque de charlie hebdo : attaque sur le terrain accompagné par une attaque informatique (objectif : propager des messages de propagande)

Menaces internes

- Ceux à qui vous faites confiance : amis, employés d’une entreprise qui peuvent (d’une façon accidentelle ou délibérée) représenter une menace.

À retenir :

- Menace = couple (acteur,scénario)

- Catégorisation menace malveillante/accidentelle

- Catégorisation menace interne/externe

Vulnérabilité

- Vulnérabilité

- Faille qui offre l’opportunité de porter dommage à un bien

- Faille qui va permettre la réalisation d’un scénario

- Scénario

- Exploitation d’une vulnérabilité par un acteur pour causer un impact, un dommage, au bien qu’on essaie de protéger

- Probabilité

- Occurrence que la menace soit réalisée (dans une période de temps donné)

- Impact

- Perte ou dommage à un bien que va causer cette vulnérabilité

Exemple - Barrage hydraulique :

- Bien : barrage et vies humaines

- Vulnérabilités : Faiblesse du barrage, usure de la vanne (qui contrôle le niveau d’eau du barrage), ou vulnérabilité logicielle de la vanne

- Menace : Panne accidentelle de la vanne, attaque terroriste

- Risque : Rupture du barrage, perte de vies humaines

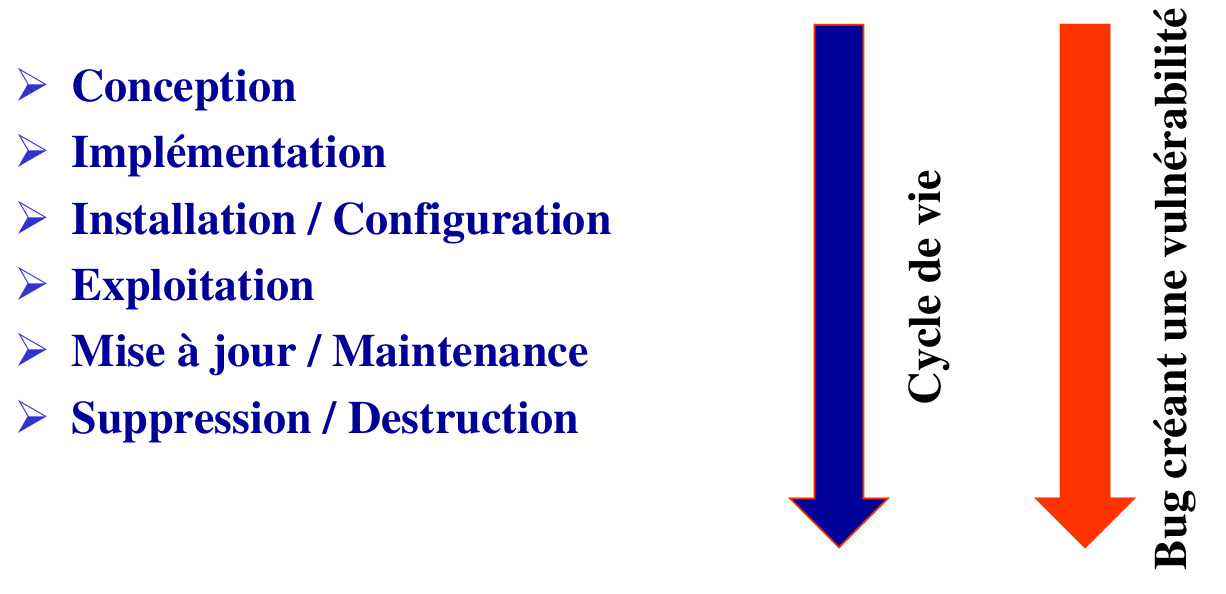

Vulnérabilité informatique

Vulnérabilité = faille, causée par une erreur (bug)

Safety vs Security

- Partie vulnérabilité

- Pas de différence significative entre sécurité informatique et sureté de fonctionnement

- C’est la partie menace qui diffère

- Menace accidentelle pour la sureté de fonctionnement

- Menace délibérée pour la sécurité informatique

Risque

Définition qualitative

- La prise en compte d’une exposition à un danger, un préjudice ou autre événement dommageable, inhérent à une situation ou une activité

- Risque = Vulnérabilité x Menace

- Un risque correspond à la combinaison d’une vulnérabilité et d’une menace

Définition quantitative

-

Risque = probabilité x impact = espérance de perte

-

Attention : Le risque est inhérent à l’activité Il est impossible de l’éliminer (le risque 0 n’existe pas)

-

On peut le “gérer” par :

- Réduction

- Transfert (police d’assurance)

- Acceptation (pas envie de réduire ou transférer le risque)

- Arrêt de l’activité (dernière solution. exemple : centrale nucléaire)

-

Attention : Il faut être conscient du niveau de risque avant de prendre une décision

Risque - “Reality Check”

-

Il y a un risque seulement s’il y a enjeu réel relié au bien

- S’il n’y a pas d’impact (valeur du bien=0), il n’y a pas de risque

- Même s’il y a une vulnérabilité (scénario) et un acteur

-

Il y a un risque si un scénario a une chance de se réaliser

- S’il n’y a pas d’acteur, il n’y a pas de risque

- Même s’il y a une vulnérabilité (pas d’acteur => pas de risque)

- Même s’il y a un acteur (pas de vulnérabilité => pas de scenario => pas de risque)

Mais faudrait-il prendre en compte les risques réels seulement ou les risques potentiels aussi lorsqu’on fait une analyse de risque?

En informatique, ce questionnement prend tout son sens :

- Vulnérabilité non encore identifiée (0-day)

- Menace non encore identifiée

Évaluation des risques

Comment évaluer le risque ?

- Impact

- Sous notre contrôle

- “facile” à évaluer

- Probabilité

- Risques naturels :

- Valeurs connues (statistiques, actuariat, historique des catastrophes etc…)

- Probabilité expérimentale ou fréquentielle

- Risques délibérés

- Acteurs conscient et intelligent

- Pas événement aléatoire

- Risques naturels :

Comment évaluer le risque délibéré ?

-

Capacité

- Savoir/connaissance ou accès au savoir

- Outils

- Ressources humaines

- Argent

-

Opportunité

- Espace : avoir accès physique

- Connectivité : existence d’un lien physique et logique

- Temps : être “là” au bon moment

-

Motivation

- À qui profite le crime ? (Qui)

- Que gagne l’attaquand (Quoi)

- Combien gagne-t-il ? (Combien)

-

Probabilité = capacité x opportunité x motivation

-

On obtient une mesure subjective

- Repose sur l’expertise

- Deux experts différents peuvent donner une évaluation différente

- Contrairement à une probabilité fréquentielle qui peut être mesurée expérimentalement

-

Il ne s’agit donc pas d’une valeur « absolue »

- Une valeur de 0,5 de la probabilité ne veut rien dire

- Mais cette valeur peut être utilisée pour faire des comparaisons (une valeur de 0,6 représente une « probabilité » plus grande qu’une valeur de 0,4)

Réduction des risques

Évaluation et choix de contre-mesure

- Contre-mesure : Objet (ou processus) qui réduit le risque associé à une menace sur un bien

- Réduction du risque

- Motivation et impact ne changent pas

- Ré-évaluation de capacité et opportunité => risque résiduel

- réduction = risque initial (sans contre-mesures) – risque résiduel (après application efficace)

- Coût total

- Coût d’installation (achat, installation, configuration)

- Coût d’opération (licences, personnel supplémentaire)

- Impact sur la performance des systèmes

- Convivialité du système

- Impact sur le processus d’affaires

- Introduction de nouveaux risques …

Concepts et principes d’opération

- Efficacité des contre-mesures

- Sensibilisation du personnel

- Utilisation réelle des contrôles disponibles

- Recouvrement des contrôles

- Vérification administrative

- Principe de l’efficacité

- Pour que les contre-mesures soient effectives, elles doivent être utilisés

- Pour qu‘elles soient utilisées, ils doivent être perçues comme étant faciles d’usage, et appropriées aux situations particulières.

Évaluation des choix - deux principes fondamentaux

- Principe du point le plus faible

- Une personne cherchant à pénétrer un système utilisera tous les moyens possibles de pénétration, mais pas nécessairement le plus évident ou celui bénéficiant de la défense la plus solide.

- Principe de la protection adéquate (Gestion du risque)

- La durée de la protection doit correspondre à la période pendant laquelle l’importance et la valeur sont présentes, et pas plus Le niveau et le coût de la protection doivent correspondre à l’importance et à la valeur de ce qu’on veut protéger:

Choisir la contre-mesure avec le meilleur rapport “qualité” (réduction de risque) vs. “prix” (coût total)

Exemples de contre-mesures

- Chiffrement des données

- Contrôles au niveau des logiciels

- Programmés

- Partie du système d’exploitation

- Contrôle du développement des logiciels

- Contrôles du matériel

- Contrôle de l’accès au matériel: identification et authentification

- Contrôles physiques: serrures, caméras de sécurité, gardiens, etc…

- Procédures

- Qui est autorisé à faire quoi?

- Changement périodiques des mots de passe

- Prise de copies de sécurité

- Formation et administration

Analyse de risques

Méthodologie

-

Identifier la menace

- Qui ou quoi?

- Comment (vulnérabilités)

-

Évaluer les risques

- Probabilité

- impact

-

Considérer les mesures de protection par rapport au risque

- Efficacité (risque résiduel)

- Coût

- Difficulté d’utilisation

-

Mettre en place et opérer les mesures protections

- Modification et/ou installation

- Changer les politiques

- Éduquer les utilisateurs

-

Retourner à 1…

Acteurs et responsabilités

-

Responsable de sécurité informatique

- Capacité et Opportunité

- En analysant

- Architecture des systèmes existants

- Vulnérabilités connues et possible des systèmes

- La nature technique de la menace

- Outils existants

- Techniques et méthode d’attaques (Scénario=comment)

- En analysant

- Probabilité des risques accidentels humains

- Capacité et Opportunité

-

“Stakeholders” (parties prenantes)

- Description de la menace (quoi)

- Motivation (qui)

- Identification des acteurs : compétiteurs, opposants, etc.

- Analyse d’objectifs et intentions des acteurs : « qu’est-ce qu’ils ont à gagner ? »

- Impact (et alors)

- “Combien ça coûterait si…”

- Relié à la “valeur du remboursement” en assurances

- Relié au concept d’ “exposition au risque” en comptabilité

-

Spécialiste en risque ou en sécurité générale

- Probabilité de risque accidentel naturel

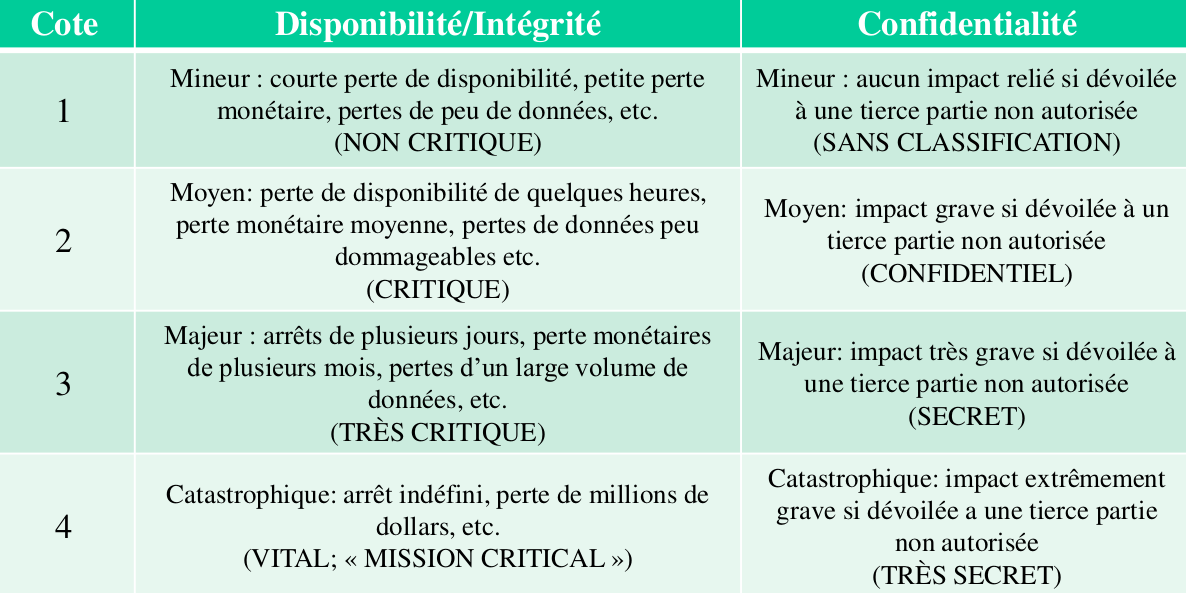

Analyse de risque

- Évaluer l’impact :

- Classification des actifs (les biens à protéger)

- Échelle semi-objective

- Chiffre les impacts sur les « objectifs d’affaires »

- Le gestionnaire responsable du processus (propriétaire du système ou « stakeholder » en anglais) est la source de la classification puisqu’il est l’utilisateur du système

- Ex. : le directeur de la paie est le propriétaire du système informatique qui génère la paie

- Ex. : le directeur TI est le propriétaire du système informatique qui gère le VPN

Exemple d’échelle de cotation d’impact

- Échelle arbitraire (peut être différente)

- Toujours conserver la même échelle pour comparer (consistance)

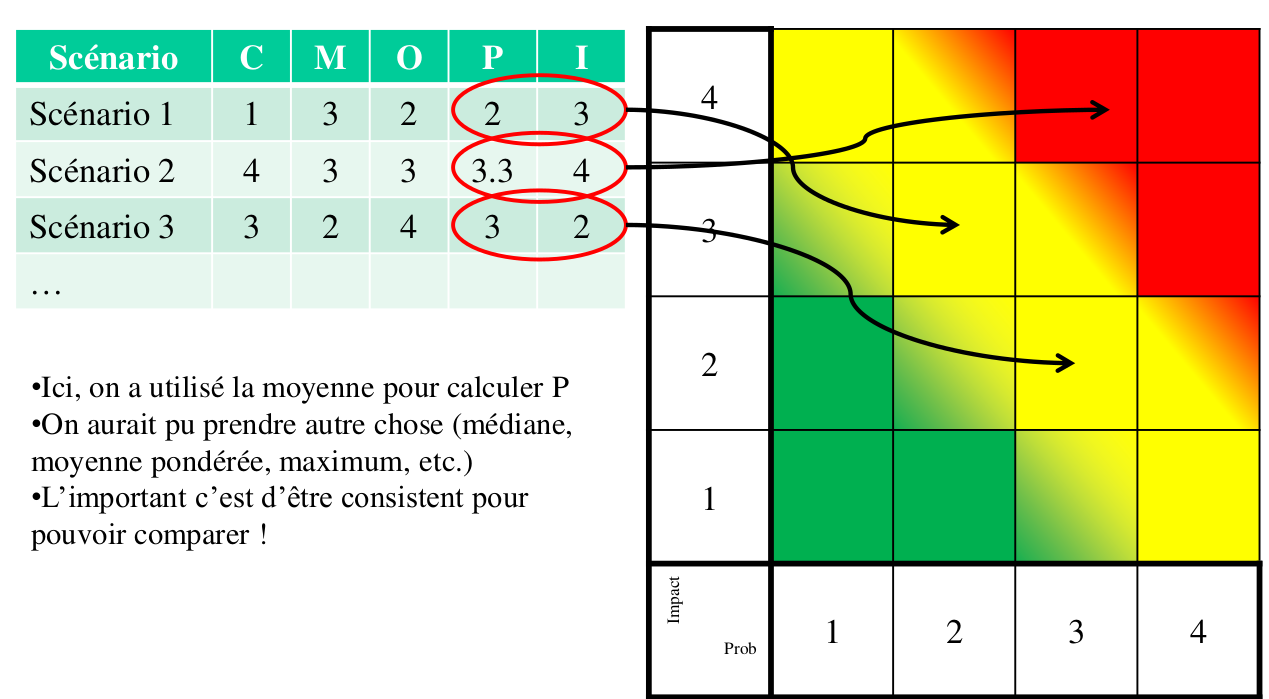

- Évaluer la probabilité :

- Échelle objective pour les aléas (ex. : tables actuarielles)

- Échelle subjective pour les risques délibérés

- Chiffre les probabilités d’observer un impact dans un scénario précis

Méthode d’analyse de risques

Exemples de méthodes d’analyse de risques

- Mehari

- Méthode harmonisée d’analyse des risques (MEHARI)

- CLUSIF (Club de la sécurité de l’information français)

- CLUSIQ (Québec)

- EBIOS (Expression des Besoins et Identification des Objectifs de Sécurité) (France)

- Supportée par l’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information)

- Evolution en 2010 : EBIOS RM (Risk Manager)

Autres méthodes d’analyse de risques

-

CRAMM (Royaume-Uni)

- Établir les objectifs de sécurité

- Analyser les risques

- Identification et sélection de contrôles

-

Octave (Etats-Unis)

- Operationally critical threat, asset, and vulnerability evaluation

-

FAIR

- Analyse factorielle du risque informationnel (Factor Analysis of Information Risk) : https://fr.wikipedia.org/wiki/Analyse_factorielle_du_risque_informationnel

- Méthode reposant sur un taxonomie des facteurs de risques

-

…